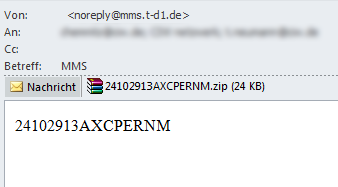

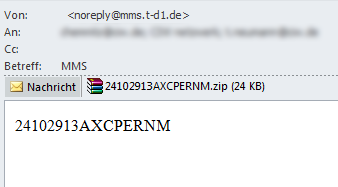

Verschiedene schädliche Erreger verbreiten sich wie die Grippe in Wellen. In der IT ist das ganz ähnlich. Gerade erreicht uns wieder eine Welle von Spam-Mails mit schädlichem Anhang, der vorgibt, eine MMS zu enthalten. Selbstverständlich sind die Absender komplett gefälscht, somit ist eine Rückverfolgung sehr schwierig.

Aus diesem Thema lassen sich einige sinnvolle Anregungen ableiten: Zuerst einmal sollten solche Mails unbedingt gelöscht werden, ohne die Anhänge zu öffnen. So ist eine Schädigung auszuschließen.

In Unternehmen wäre das Einrichten eines Virenscanners auf dem Mailgateway bzw. der Firewall sinnvoll.

Wenn sich solche Mails in Ihrem Umfeld häufen, (die Adressen, an die gesendet wird, sind durchaus real), dann ist es wahrscheinlich, dass sich der sendende PC ebenfalls in Ihrem Umfeld befindet. Die Schadsoftware liest nämlich in der Regel die E-Mail-Adressbücher der Opfer aus, um neue Mails zu versenden und sich so weiter zu verbreiten.

Besteht bereits der Verdacht eines Befalls, bitte den PC mit einem aktuellen Virenscanner überprüfen. Am besten ist es, den PC mit einer aktuellen Boot-CD einer Computerzeitschrift (c’t o.ä.) zu starten und mit dem enthaltenen Virenscanner (oder sogar mehreren Scannern) den Rechner eingehend zu untersuchen.

Wir betreuen eine größere Anzahl von WordPress-Installationen unserer Kunden und achten dort auch auf Sicherheitsaspekte. In den letzten Monaten zeichnet sich verstärkt der Trend ab, dass mehr automatisierte Angriffe auf die Loginformulare erfolgen.

Je nach Ausmaß und Passwortstärke kann das mehrere Auswirkungen haben.

Ohne zusätzliche Maßnahmen wie IP-Sperrungen oder den Einsatz hinter einer Firewall gibt man dem Angreifer die Möglichkeit, unendlich viele Passwörter auszuprobieren.

Je nach Häufigkeit und Intensität der Angriffe und Ressourcen des Servers kann dies wie eine DDoS-Attacke wirken, die bis hin zu zeitweisen Einschränkungen in der Erreichbarkeit der Sites führt.

Die einfachste Maßnahme ist hier ein .htaccess (basic)-Schutz. Dieser funktioniert mit allen Webservern, ein zusätzliches Passwort bietet zusätzliche Sicherheit und verhindert, dass durch Aufruf des PHP der Server unter Last gerät.

Die gängigen Bots „verstehen“ im Übrigen .htaccess nicht und probieren einfach stumpf weiter, diese Bots sind so sicher ausgesperrt.

Die Implementierung ist Webserver-spezifisch (nginx/Apache) – falls Sie hier Hilfe benötigen, sprechen Sie uns gern an.

Wir betreuen eine größere Anzahl von WordPress-Installationen unserer Kunden und achten dort auch auf Sicherheitsaspekte. In den letzten Monaten zeichnet sich verstärkt der Trend ab, dass mehr automatisierte Angriffe auf die Loginformulare erfolgen.

Je nach Ausmaß und Passwortstärke kann das mehrere Auswirkungen haben.

Ohne zusätzliche Maßnahmen wie IP-Sperrungen oder den Einsatz hinter einer Firewall gibt man dem Angreifer die Möglichkeit, unendlich viele Passwörter auszuprobieren.

Je nach Häufigkeit und Intensität der Angriffe und Ressourcen des Servers kann dies wie eine DDoS-Attacke wirken, die bis hin zu zeitweisen Einschränkungen in der Erreichbarkeit der Sites führt.

Die einfachste Maßnahme ist hier ein .htaccess (basic)-Schutz. Dieser funktioniert mit allen Webservern, ein zusätzliches Passwort bietet zusätzliche Sicherheit und verhindert, dass durch Aufruf des PHP der Server unter Last gerät.

Die gängigen Bots „verstehen“ im Übrigen .htaccess nicht und probieren einfach stumpf weiter, diese Bots sind so sicher ausgesperrt.

Die Implementierung ist Webserver-spezifisch (nginx/Apache) – falls Sie hier Hilfe benötigen, sprechen Sie uns gern an.  Wir betreuen eine größere Anzahl von WordPress-Installationen unserer Kunden und achten dort auch auf Sicherheitsaspekte. In den letzten Monaten zeichnet sich verstärkt der Trend ab, dass mehr automatisierte Angriffe auf die Loginformulare erfolgen.

Je nach Ausmaß und Passwortstärke kann das mehrere Auswirkungen haben.

Ohne zusätzliche Maßnahmen wie IP-Sperrungen oder den Einsatz hinter einer Firewall gibt man dem Angreifer die Möglichkeit, unendlich viele Passwörter auszuprobieren.

Je nach Häufigkeit und Intensität der Angriffe und Ressourcen des Servers kann dies wie eine DDoS-Attacke wirken, die bis hin zu zeitweisen Einschränkungen in der Erreichbarkeit der Sites führt.

Die einfachste Maßnahme ist hier ein .htaccess (basic)-Schutz. Dieser funktioniert mit allen Webservern, ein zusätzliches Passwort bietet zusätzliche Sicherheit und verhindert, dass durch Aufruf des PHP der Server unter Last gerät.

Die gängigen Bots „verstehen“ im Übrigen .htaccess nicht und probieren einfach stumpf weiter, diese Bots sind so sicher ausgesperrt.

Die Implementierung ist Webserver-spezifisch (nginx/Apache) – falls Sie hier Hilfe benötigen, sprechen Sie uns gern an.

Wir betreuen eine größere Anzahl von WordPress-Installationen unserer Kunden und achten dort auch auf Sicherheitsaspekte. In den letzten Monaten zeichnet sich verstärkt der Trend ab, dass mehr automatisierte Angriffe auf die Loginformulare erfolgen.

Je nach Ausmaß und Passwortstärke kann das mehrere Auswirkungen haben.

Ohne zusätzliche Maßnahmen wie IP-Sperrungen oder den Einsatz hinter einer Firewall gibt man dem Angreifer die Möglichkeit, unendlich viele Passwörter auszuprobieren.

Je nach Häufigkeit und Intensität der Angriffe und Ressourcen des Servers kann dies wie eine DDoS-Attacke wirken, die bis hin zu zeitweisen Einschränkungen in der Erreichbarkeit der Sites führt.

Die einfachste Maßnahme ist hier ein .htaccess (basic)-Schutz. Dieser funktioniert mit allen Webservern, ein zusätzliches Passwort bietet zusätzliche Sicherheit und verhindert, dass durch Aufruf des PHP der Server unter Last gerät.

Die gängigen Bots „verstehen“ im Übrigen .htaccess nicht und probieren einfach stumpf weiter, diese Bots sind so sicher ausgesperrt.

Die Implementierung ist Webserver-spezifisch (nginx/Apache) – falls Sie hier Hilfe benötigen, sprechen Sie uns gern an.